本地數據存儲及安全性

本文我們將看看應用在本地存儲數據有哪些方法以及這些不同方法的安全性。

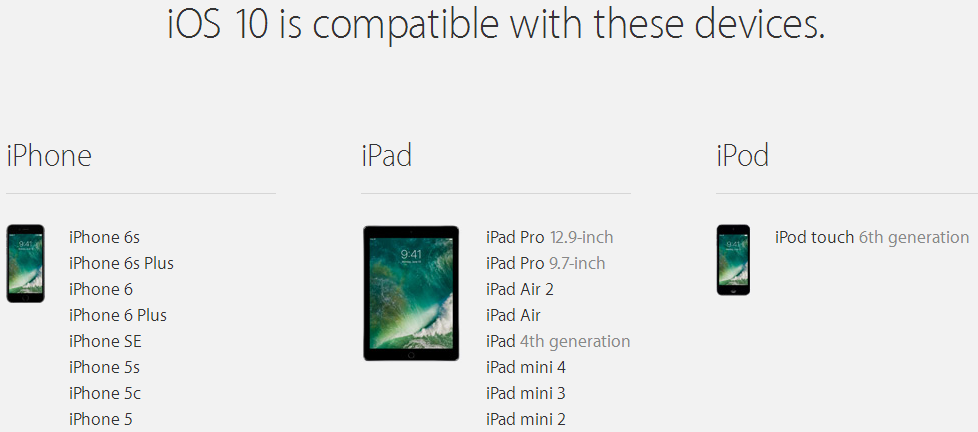

我們將會在一個demo上這些這些測試,你可以從github上下載這個例子程序。對於CoreData的例子,你可以從這下載例子程序。本例有一個不同點就是我們將會在模擬器上運行這些應用,而不是在設備上運行。這樣做的目的是為了證明在前面文章中的操作都可以通過Xcode來把這些應用運行在模擬器上。當然,你也可以把這應用安裝到設備上。

NSUserDefaults

保存用戶信息和屬性的一個非常普通的方法就是使用NSUserDefaults。保存在NSUserDefaults中的信息在你的應用關閉後再次打開之後依然存在。保存信息到NSUserDefaults的一個例子就是保存用戶是否已登錄的狀態。我們把用戶的登錄狀態保存到NSUserDefaults以便用戶關閉應用再次打開應用的時候,應用能夠從NSUserDefaults獲取數據,根據用戶是否登錄展示不同的界面。有些應用也用這個功能來保存機密數據,比如用戶的訪問令牌,以便下次應用登錄的時候,它們能夠使用這個令牌來再次認證用戶。

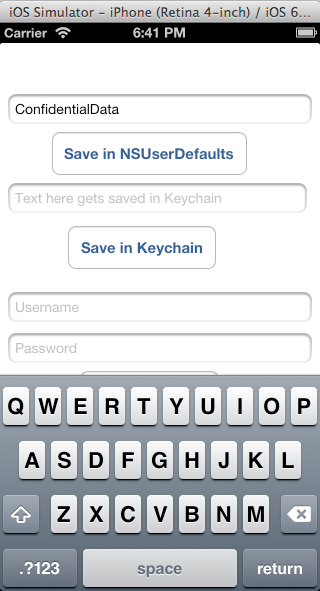

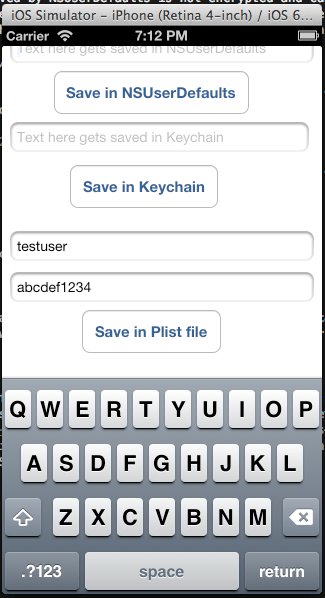

從github可以下載例子應用,運行起來。你可以得到下面的界面,現在輸入一些信息到與NSUserDefaults相關的文本框,然後點擊下面的“Save in NSUserDefaults”。這樣數據就保存到NSUserDefaults了。

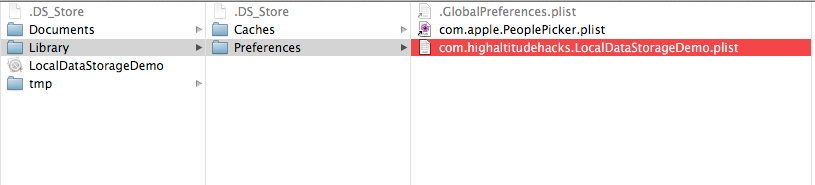

許多人不知道的是保存到NSUserDefaults的數據並沒有加密,因此可以很容易的從應用的包中看到。NSUserDefaults被存在一個以應用的bundle id為名稱的plist文件中。 首先,我們需要找到我們應用的bundle id。因為我們在模擬器上運行,我們可以在/Users/$username/Library/Application Support/iPhone Simulator/$ios version of simulator/Applications/找到應用。我這的路徑是:“Users/prateekgianchandani/Library/Application Support/iPhone Simulator/6.1/Applications”。

一旦我們找到那個目錄,我們可以看到一堆應用。我們可以用最近修改的日期找到我們的應用,因為它是最近修改的。

進入到應用的bundle裡面。通過NSUserDefaults保存的數據都可以在如下圖所示的Library -> Preferences -> $AppBundleId.plist文件中找到。

打開這個plist文件,我們可以清楚的看到這個文件的內容。

有時候,plist文件會以二進制格式保存,因此可能第一下看到會覺得不可讀。你可以用plutil工具把它轉成xml格式,或者直接用iExplorer在設備上查看。

Plist 文件

另一種保存數據普遍用的方法就是plist文件。Plist文件應該始終被用來保存那些非機密的文件,因為它們沒有加密,因此即使在非越獄的設備上也非常容易被獲取。已經有漏洞被爆出來,大公司把機密數據比如訪問令牌,用戶名和密碼保存到plist文件中。在下面的demo中,我們輸入一些信息並保存到plist文件。

下面是把數據保存到plist文件的代碼。

<code class=" hljs objectivec">[plain] <span class="hljs-built_in">NSArray</span> *paths = NSSearchPathForDirectoriesInDomains(NSDocumentDirectory,NSUserDomainMask,<span class="hljs-literal">YES</span>); <span class="hljs-built_in">NSString</span> *documentsDirectory = [paths objectAtIndex:<span class="hljs-number">0</span>]; <span class="hljs-built_in">NSString</span> *filePath = [documentsDirectory stringByAppendingString:@<span class="hljs-string">"/userInfo.plist"</span>]; <span class="hljs-built_in">NSMutableDictionary</span>* plist = [[<span class="hljs-built_in">NSMutableDictionary</span> alloc] init]; [plist setValue:<span class="hljs-keyword">self</span><span class="hljs-variable">.usernameTextField</span><span class="hljs-variable">.text</span> forKey:@<span class="hljs-string">"username"</span>]; [plist setValue:<span class="hljs-keyword">self</span><span class="hljs-variable">.passwordTextField</span><span class="hljs-variable">.text</span> forKey:@<span class="hljs-string">"passwprd"</span>]; [plist writeToFile:filePath atomically:<span class="hljs-literal">YES</span>]; [/plain] </code>

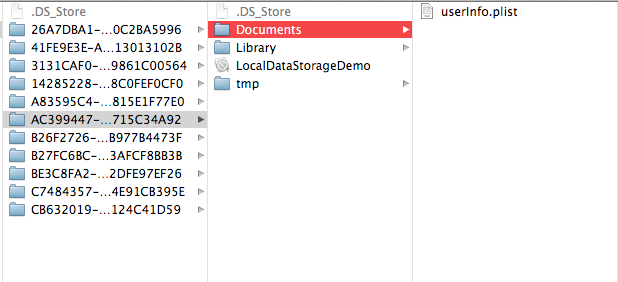

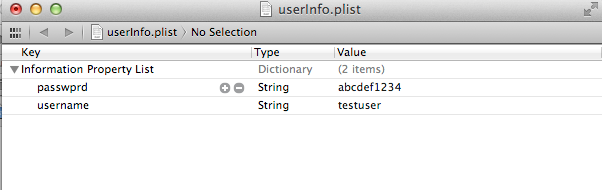

如你所見,我們能夠給plist文件指定路徑。我們可以搜索整個應用的所有plist文件。在這裡,我們找到一個叫做userinfo.plist的文件。

可以看到,它包含了我們剛剛輸入的用戶名/密碼的組合。

CoreData和Sqlite文件

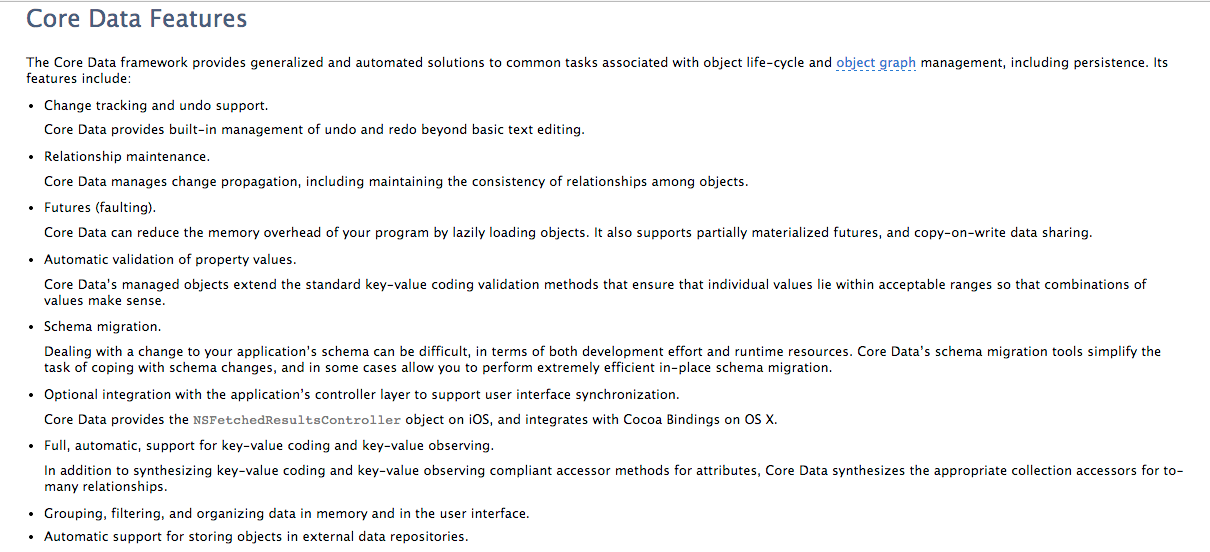

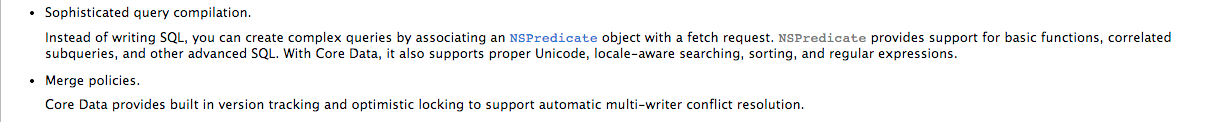

因為CoreData內部使用Sqlite來保存信息,因此我們這裡將只會介紹下CoreData。如果你不知道什麼是CoreData,下面是從蘋果文檔介紹CoreData截的圖。

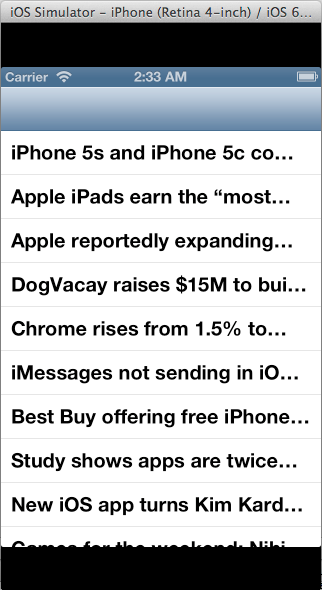

因此,基本上,CoreData可以用來創建一個model,管理不同對象的關系,把數據保存到本地,然後當你查詢的時候從本地緩存中獲取它們。本例中,我們將使用一個demo,位於github。運行起來,你會發現它只是一個簡單的RSS feed。

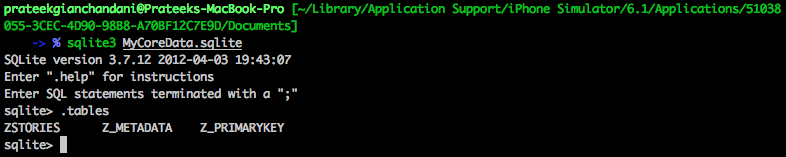

這個應用用CoreData保存數據。一個非常重要的一點就是CoreData內部使用sql,因此所有文件都以.db文件保存。我們到這個app的bundle中去看看。 在這個app的bundle中,你可以看到那裡有一個MyCoreData.sqlite的文件。

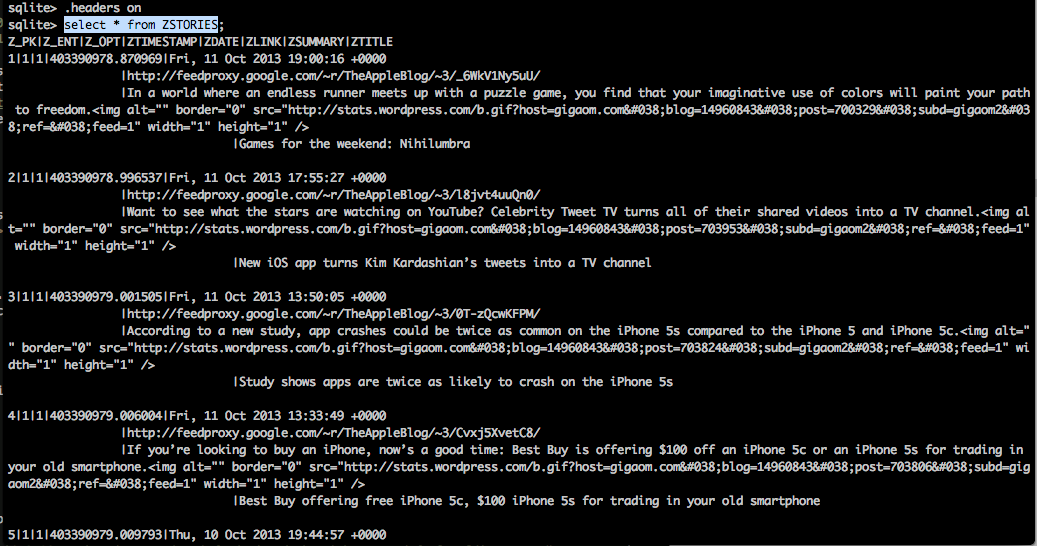

我們可以用sqlite3分析。我這slite文件的地址是:~/Library/Application Support/iPhone Simulator/6.1/Applications/51038055-3CEC-4D90-98B8-A70BF12C7E9D/Documents.

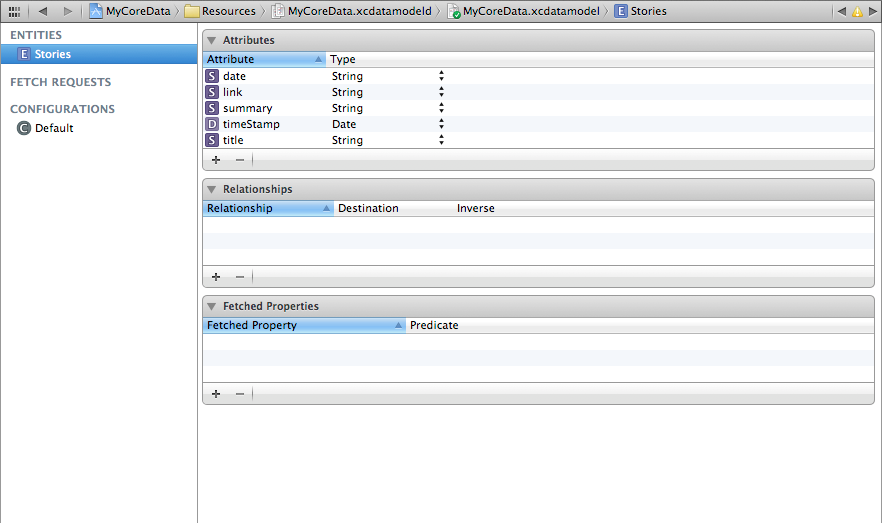

我們可以看到,這裡有個叫做ZSTORIES的表。在Core Data中,每個表名開頭都會被追加一個Z。這意味著真正的實體名稱是STORIES,如我們在工程的源碼文件看到的那樣。

我們可以非常容易的導出這個表的所有值。請卻表headers的狀態是on。

正如我們看到的那樣,默認的,保存在CoreData的數據都是沒有加密的,因此可以輕易的被取出。因此,我們不應該用CoreData保存機密數據。 有些庫包裝了一下CoreData, 聲稱能夠保存加密數據。也有些庫能夠把數據加密保存到設備上,不過不使用CoreData。例如,Salesforce Mobile SDK 就使用了一個被稱為SmartStore的功能來把加密數據以"Soups"的形式保存到設備上。

Keychain

有些開發者不太喜歡把數據保存到Keychain中,因為實現起來不那麼直觀。不過,把信息保存到Keychain中可能是非越獄設備上最安全的一種保存數據的方式了。而在越獄設備上,沒有任何事情是安全的。這篇文章展示了使用一個簡單的wrapper類,把數據保存到keychain是多麼的簡單。使用這個wrapper來保存數據到keychain就像把數據保存到NSUserDefaults那麼簡單。下面就是一段把字符串保存到keychain的代碼。請注意和使用NSUserDefaults的語法非常類似。

<code class=" hljs bash">[plain] PDKeychainBindings *bindings = [PDKeychainBindings sharedKeychainBindings]; [bindings <span class="hljs-keyword">set</span>Object:@<span class="hljs-string">"XYZ"</span> <span class="hljs-keyword">for</span>Key:@<span class="hljs-string">"authToken"</span>]; [/plain] 下面是一段從keychain中取數據的代碼。 [plain] PDKeychainBindings *bindings = [PDKeychainBindings sharedKeychainBindings]; NSLog(@<span class="hljs-string">"Auth token is %@"</span>,[bindings objectForKey:@<span class="hljs-string">"authToken"</span>]]); [/plain] </code>

一些小技巧

正如之前討論過的那樣,沒有任何信息在越獄設備上是安全的。攻擊者能夠拿到Plist文件,導出整個keychain,替換方法實現,並且攻擊者能做他想做的任何事情。不過開發者能夠使用一些小技巧來使得腳本小子從應用獲得信息變得更難。比如把文件加密放到本地設備上。這裡這篇文章詳細的討論了這一點。或者你可以使得攻擊者更難理解你的信息。比如考慮要把某個用戶的認證令牌(authentication token)保存到keychain當中,腳本小子可能就會導出keychain中的這個數據,然後試圖劫持用戶的會話。我們只需再把這個認證令牌字符串反轉一下(reverse),然後再保存到keychain中,那麼攻擊者就不太可能會知道認證令牌是反轉保存的。當然,攻擊者可以追蹤你的應用的每一個調用,然後理解到這一點,但是,一個如此簡單的技術就能夠讓腳本小子猜足夠的時間,以至於他們會開始尋找其它應用的漏洞。另一個簡單技巧就是在每個真正的值保存之前都追加一個常量字符串。

本文原文 IOS Application Security Part 20 – Local Data Storage (NSUserDefaults, CoreData, Sqlite, Plist files)

- 上一頁:Keychain數據導出

- 下一頁:本地文件系統取證

- iOS開辟中UIWebView的加載當地數據的三種方法

- 處理JSON數據由於null招致數據加載掉敗的辦法

- IOS 運用之間的跳轉和數據傳遞詳解

- iOS用兩行代碼完善處理數據耐久化

- iOS App中數據治理框架Core Data的根本數據操作教程

- iOS App應用SQLite之句柄的界說及數據庫的根本操作

- iOS App開辟中Core Data框架根本的數據治理功效小結

- iOS完成兩個掌握器之間數據的雙向傳遞

- iOS sqlite對數據庫的各類操作(平常整頓全)

- 詳解Obejective-C中將JSON數據轉為模子的辦法

- 以代碼實例總結iOS運用開辟中數據的存儲方法

- 詳解iOS運用開辟中Core Data數據存儲的應用

- 簡介Objective-C解析XML與JSON數據格局的辦法

- 詳解iOS開辟中UItableview控件的數據刷新功效的完成

- iOS開辟中應用SQL語句操作數據庫的根本用法指南