一步一步實現iOS微信自動搶紅包(非越獄)

原文

前言:最近筆者在研究iOS逆向工程,順便拿微信來練手,在非越獄手機上實現了微信自動搶紅包的功能。

題外話:此教程是一篇嚴肅的學術探討類文章,僅僅用於學習研究,也請讀者不要用於商業或其他非法途徑上,筆者一概不負責喲~~

好了,接下來可以進入正題了!

此教程所需要的工具/文件

yololib

class-dump

dumpdecrypted

iOSOpenDev

iTools

OpenSSH(Cydia)

iFile(Cydia)

Cycript(Cydia)

Command Line Tools

Xcode

蘋果開發者證書或企業證書

一台越獄的iPhone

是的,想要實現在非越獄iPhone上達到自動搶紅包的目的,工具用的可能是有點多(工欲善其事必先利其器^_^)。不過,沒關系,大家可以按照教程的步驟一步一步來執行,不清楚的步驟可以重復實驗,畢竟天上不會掉餡餅嘛。

解密微信可執行文件(Mach-O)

因為從Appstore下載安裝的應用都是加密過的,所以我們需要用一些工具來為下載的App解密,俗稱砸殼。這樣才能便於後面分析App的代碼結構。

首先我們需要一台已經越獄的iPhone手機(現在市面上越獄已經很成熟,具體越獄方法這裡就不介紹了)。然後進入Cydia,安裝OpenSSH、Cycript、iFile(調試程序時可以方便地查看日志文件)這三款軟件。

PS:筆者的手機是iPhone 6Plus,系統版本為iOS9.1。

在電腦上用iTunes上下載一個最新的微信,筆者當時下載的微信版本為6.3.13。下載完後,iTunes上會顯示出已下載的app。

iTunes

連上iPhone,用iTunes裝上剛剛下載的微信應用。

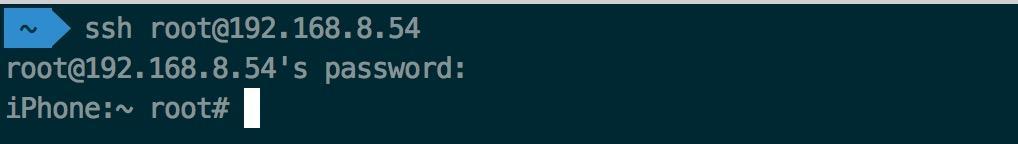

打開Mac的終端,用ssh進入連上的iPhone(確保iPhone和Mac在同一個網段,筆者iPhone的IP地址為192.168.8.54)。OpenSSH的root密碼默認為alpine。

ssh

接下來就是需要找到微信的Bundle id了,,這裡筆者有一個小技巧,我們可以把iPhone上的所有App都關掉,唯獨保留微信,然後輸入命令 ps -e

![]()

微信bundle id

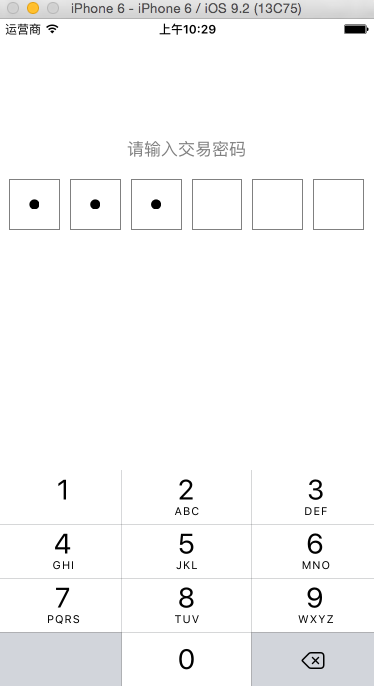

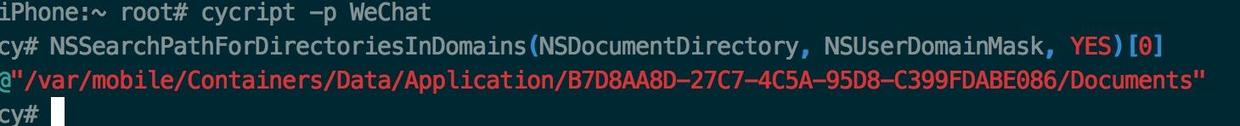

這樣我們就找到了微信的可執行文件Wechat的具體路徑了。接下來我們需要用Cycript找出微信的Documents的路徑,輸入命令cycript -p WeChat

cycript

編譯dumpdecrypted

先記下剛剛我們獲取到的兩個路徑(Bundle和Documents),這時候我們就要開始用dumpdecrypted來為微信二進制文件(WeChat)砸殼了。

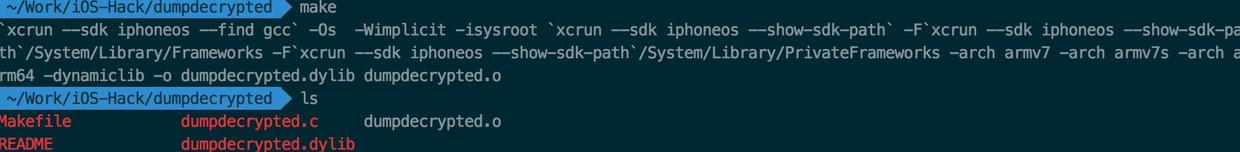

確保我們從Github上下載了最新的dumpdecrypted源碼,進入dumpdecrypted源碼的目錄,編譯dumpdecrypted.dylib,命令如下:

dumpdecrypted.dylib

這樣我們可以看到dumpdecrypted目錄下生成了一個dumpdecrypted.dylib的文件。

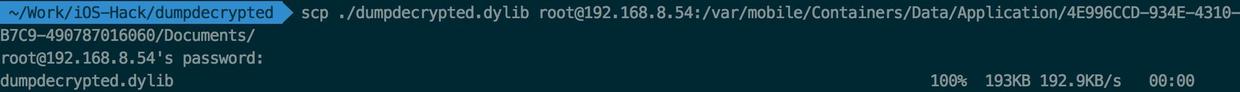

scp

拷貝dumpdecrypted.dylib到iPhone上,這裡我們用到scp命令.

scp 源文件路徑 目標文件路徑 。具體如下:

scp

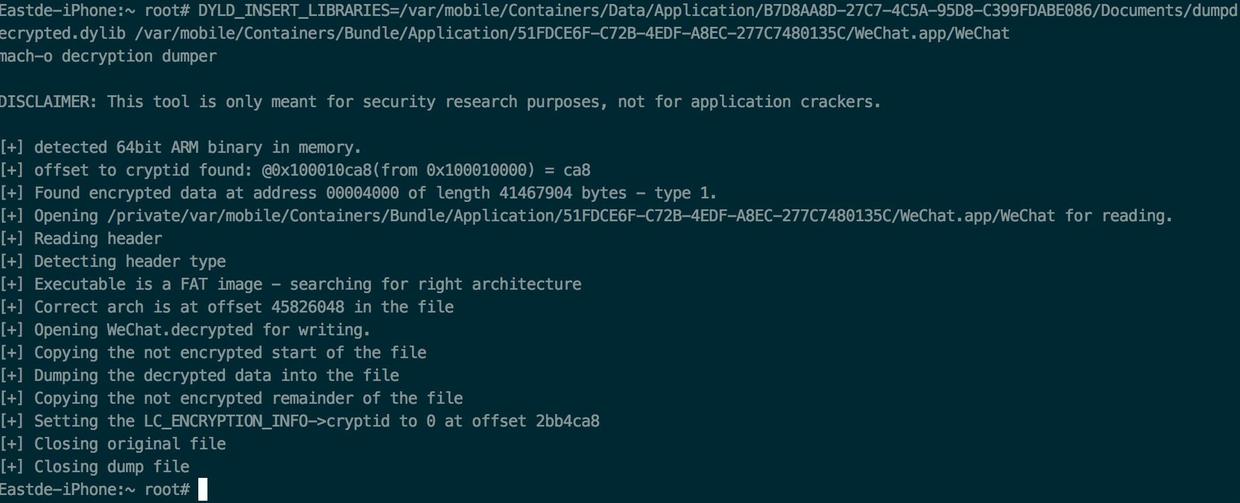

開始砸殼

dumpdecrypted.dylib的具體用法是:DYLD_INSERT_LIBRARIES=/PathFrom/dumpdecrypted.dylib /PathTo

dumpdecrypted

這樣就代表砸殼成功了,當前目錄下會生成砸殼後的文件,即WeChat.decrypted。同樣用scp命令把WeChat.decrypted文件拷貝到電腦上,接下來我們要正式的dump微信的可執行文件了。

dump微信可執行文件

從Github上下載最新的class-dump源代碼,然後用Xcode編譯即可生成class-dump(這裡比較簡單,筆者就不詳細說明了)。

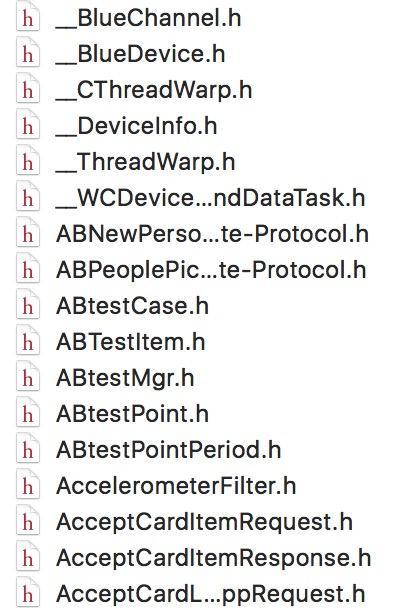

導出微信的頭文件

使用class-dump命令,把剛剛砸殼後的WeChat.decrypted,導出其中的頭文件。./class-dump -s -S -H ./WeChat.decrypted -o ./header6.3-arm64

導出的頭文件

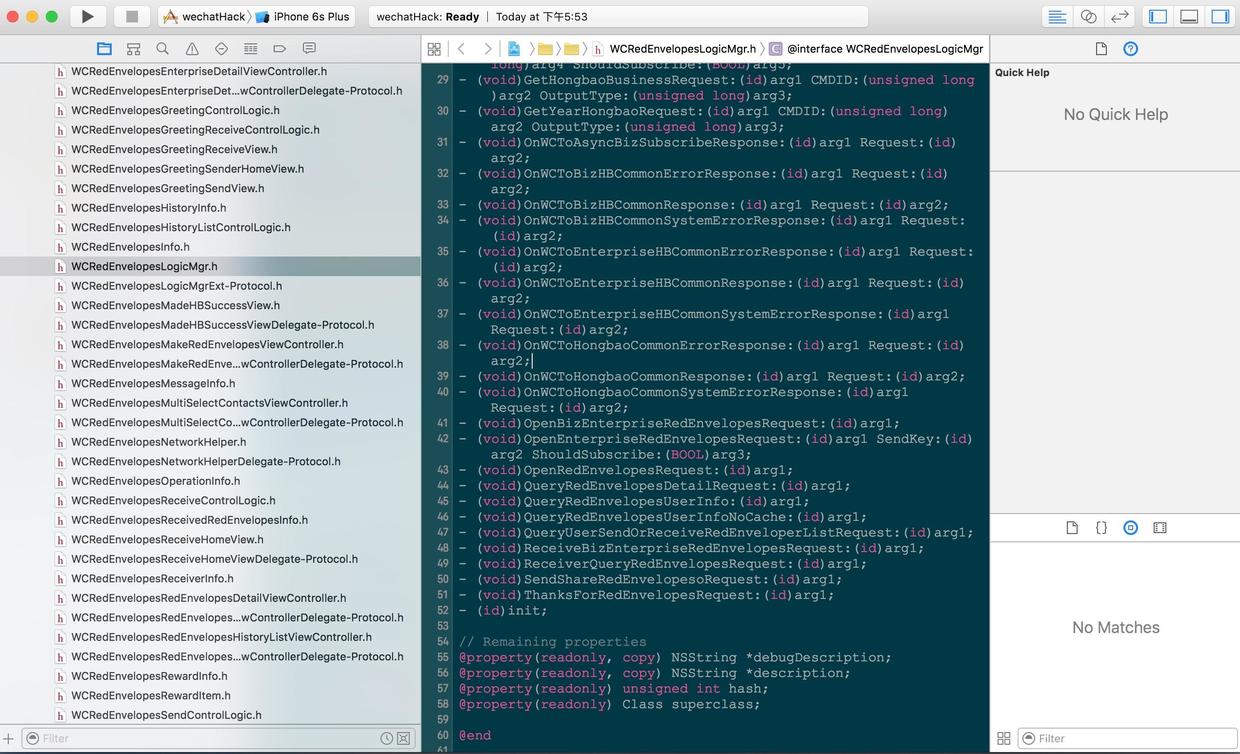

這裡我們可以新建一個Xcode項目,把剛剛導出的頭文件加到新建的項目中,這樣便於查找微信的相關代碼。

微信的頭文件

找到CMessageMgr.h和WCRedEnvelopesLogicMgr.h這兩文件,其中我們注意到有這兩個方法:- (void)AsyncOnAddMsg:(id)arg1 MsgWrap:(id)arg2; ,- (void)OpenRedEnvelopesRequest:(id)arg1;。沒錯,接下來我們就是要利用這兩個方法來實現微信自動搶紅包功能。其實現原理是,通過hook微信的新消息函數,我們判斷是否為紅包消息,如果是,我們就調用微信的打開紅包方法。這樣就能達到自動搶紅包的目的了。哈哈,是不是很簡單,我們一起來看看具體是怎麼實現的吧。

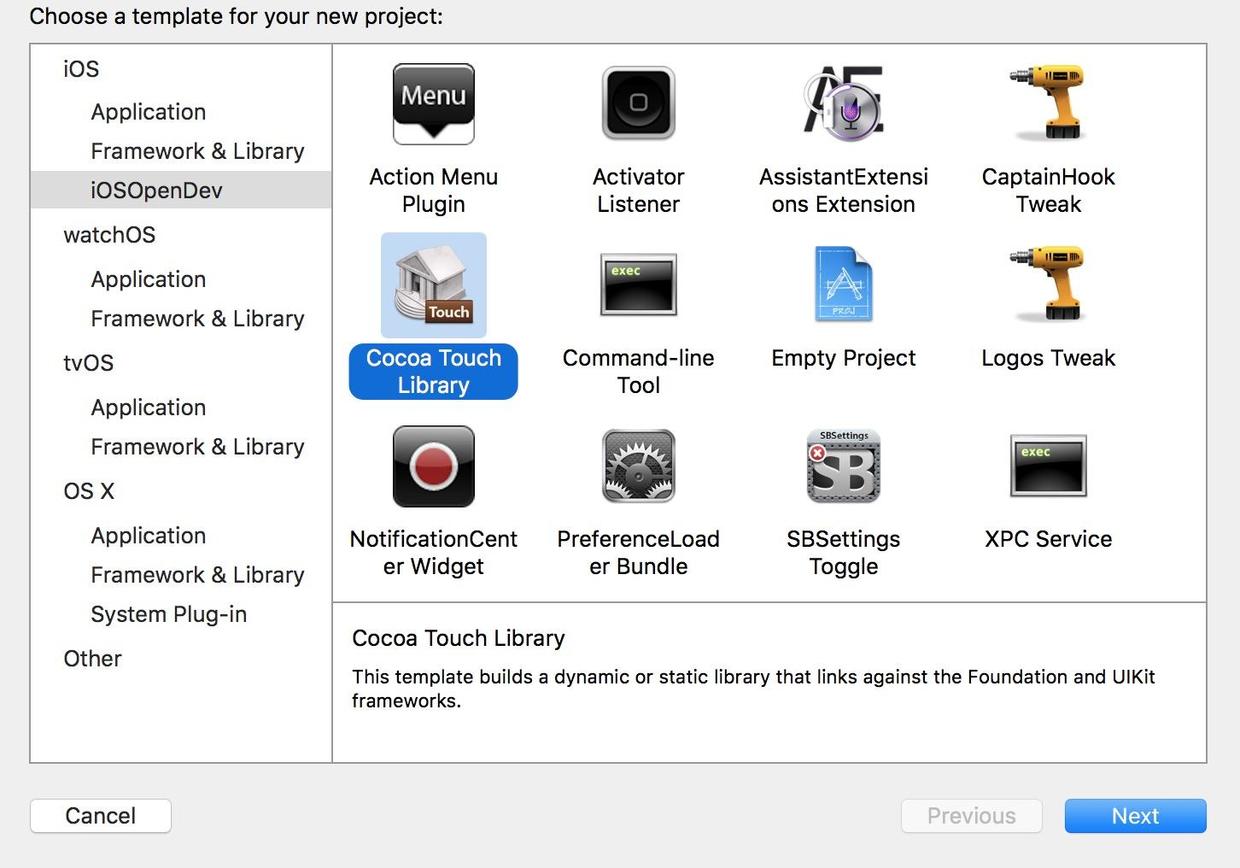

新建一個dylib工程,因為Xcode默認不支持生成dylib,所以我們需要下載iOSOpenDev,安裝完成後(Xcode7環境會提示安裝iOSOpenDev失敗,請參考iOSOpenDev安裝問題),重新打開Xcode,在新建項目的選項中即可看到iOSOpenDev選項了。

iOSOpenDev

dylib代碼

選擇Cocoa Touch Library,這樣我們就新建了一個dylib工程了,我們命名為autoGetRedEnv。

刪除autoGetRedEnv.h文件,修改autoGetRedEnv.m為autoGetRedEnv.mm,然後在項目中加入CaptainHook.h

因為微信不會主動來加載我們的hook代碼,所以我們需要把hook邏輯寫到構造函數中。

__attribute__((constructor))?static?void?entry()

{

??//具體hook方法

}hook微信的AsyncOnAddMsg:?MsgWrap:方法,實現方法如下:

//聲明CMessageMgr類

CHDeclareClass(CMessageMgr);

CHMethod(2,?void,?CMessageMgr,?AsyncOnAddMsg,?id,?arg1,?MsgWrap,?id,?arg2)

{

??//調用原來的AsyncOnAddMsg:MsgWrap:方法

??CHSuper(2,?CMessageMgr,?AsyncOnAddMsg,?arg1,?MsgWrap,?arg2);

??//具體搶紅包邏輯

??//...

??//調用原生的打開紅包的方法

??//注意這裡必須為給objc_msgSend的第三個參數聲明為NSMutableDictionary,不然調用objc_msgSend時,不會觸發打開紅包的方法

??((void?(*)(id,?SEL,?NSMutableDictionary*))objc_msgSend)(logicMgr,?@selector(OpenRedEnvelopesRequest:),?params);

}

__attribute__((constructor))?static?void?entry()

{

??//加載CMessageMgr類

??CHLoadLateClass(CMessageMgr);

??//hook?AsyncOnAddMsg:MsgWrap:方法

??CHClassHook(2,?CMessageMgr,?AsyncOnAddMsg,?MsgWrap);

}項目的全部代碼,筆者已放入Github中。

完成好具體實現邏輯後,就可以順利生成dylib了。

重新打包微信App

為微信可執行文件注入dylib

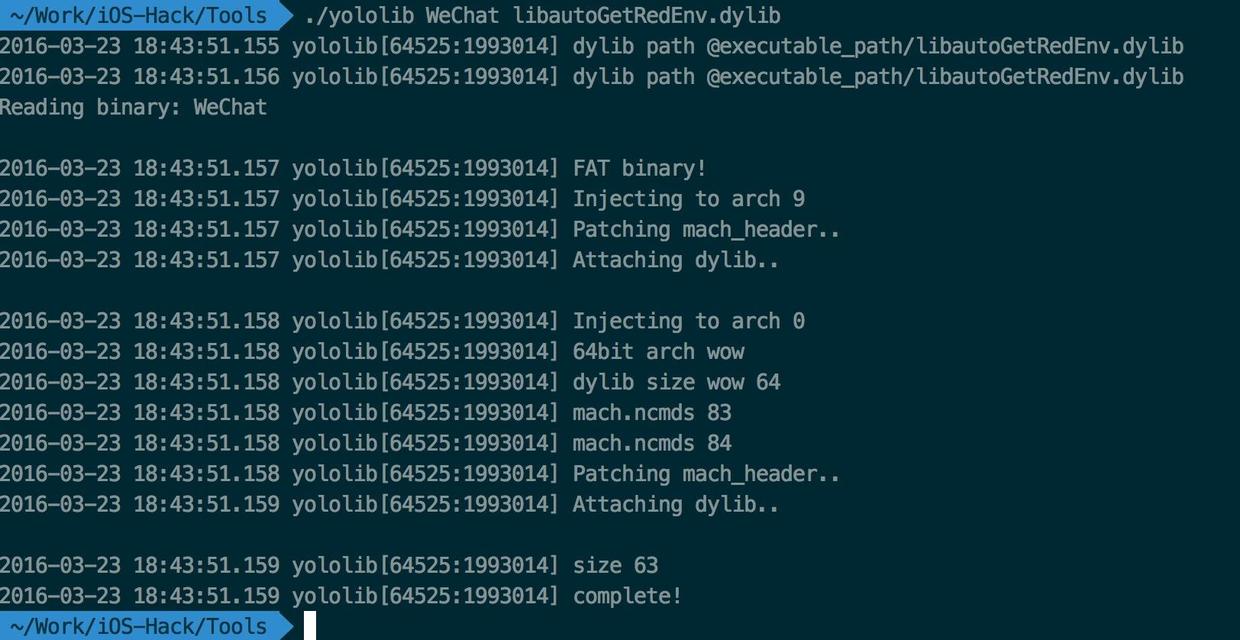

要想微信應用運行後,能執行我們的代碼,首先需要微信加入我們的dylib,這裡我們用到一個dylib注入神器:yololib,從網上下載源代碼,編譯後得到yololib。

使用yololib簡單的執行下面一句就可以成功完成注入。注入之前我們先把之前保存的WeChat.decrypted重命名為WeChat,即已砸完殼的可執行文件。

./yololib 目標可執行文件 需注入的dylib

注入成功後即可見到如下信息:

dylib注入

新建Entitlements.plist

??application-identifier??123456.com.autogetredenv.demo??com.apple.developer.team-identifier??123456??get-task-allow????keychain-access-groups????????123456.com.autogetredenv.demo

這裡大家也許不清楚自己的證書Teamid及其他信息,沒關系,筆者這裡有一個小竅門,大家可以找到之前用開發者證書或企業證書打包過的App(例如叫Demo),然後在終端中輸入以下命令即可找到相關信息,命令如下:

./ldid -e ./Demo.app/demo

給微信重新簽名

接下來把我們生成的dylib(libautoGetRedEnv.dylib)、剛剛注入dylib的WeChat、以及embedded.mobileprovision文件(可以在之前打包過的App中找到)拷貝到WeChat.app中。

命令格式:codesign -f -s 證書名字 目標文件

PS:證書名字可以在鑰匙串中找到

分別用codesign命令來為微信中的相關文件簽名,具體實現如下:

重新簽名

打包成ipa

給微信重新簽名後,我們就可以用xcrun來生成ipa了,具體實現如下:

xcrun -sdk iphoneos PackageApplication -v WeChat.app ?-o ~/WeChat.ipa

安裝擁有搶紅包功能的微信

以上步驟如果都成功實現的話,那麼真的就是萬事俱備,只欠東風了~~~

我們可以使用iTools工具,來為iPhone(此iPhone Device id需加入證書中)安裝改良過的微信了。

iTools

大工告成!!

好了,我們可以看看hook過的微信搶紅包效果了~

自動搶紅包

哈哈,是不是覺得很爽啊,"媽媽再也不用擔心我搶紅包了。"。大家如果有興趣可以繼續hook微信的其他函數,這樣既加強了學習,又滿足了自己的特(zhuang)殊(bi)需求嘛。

教程中所涉及到的工具及源代碼筆者都上傳到Github上。

Github地址

特別鳴謝:

1.iOS冰與火之歌(作者:蒸米)

2.iOS應用逆向工程