【騰訊Bugly干貨分享】iOS 中 HTTPS 證書驗證淺析

本文來自於騰訊Bugly大眾號(weixinBugly),未經作者贊同,請勿轉載,原文地址:https://mp.weixin.qq.com/s/-fLLTtip509K6pNOTkflPQ

導語本文的目的,一是扼要剖析下對服務器身份驗證的完好握手進程,二是證書鏈的驗證,三是探究下IOS中原生庫NSURLConnection或NSURLSession如何支持完成https。

一、HTTPSHTTPS是承載在TLS/SSL之上的HTTP,相較於HTTP明文數據傳輸方面所暴顯露的缺陷,HTTPS具有避免信息被竊聽、竄改、劫持,提供信息加密,完好性校驗及身份驗證等優勢。TLS/SSL是平安傳輸層協議,介於TCP和HTTP之間。TLS1.0是樹立在SSL3.0標准之上的,可以了解為SSL3.0的晉級版本。目前引薦運用的版本是TLS1.2。

TLS/SSL協議通常分為兩層:TLS記載協議(TLS Record Protocol)和TLS握手協議(TLS Handshake Protocol)。 TLS記載協議樹立在牢靠的傳輸協議(如TCP)之上,為高層協議提供數據封裝、緊縮、加密等根本功用的支持。TLS握手協議樹立在記載協議之上,用於在實踐的數據傳輸開端前,通訊單方停止身份認證、協商加密算法、交流加密密鑰等。除了這倆協議以外,還存在其它三種輔佐協議: Changecipher spec 協議用來告訴對端從handshake切換到record協議(有點冗余,在TLS1.3外面曾經被刪掉了)。alert協議,用來告訴各種前往碼。application data協議,就是把http,smtp等的數據傳播入record層做處置並傳輸。

想象一種場景:通常我們會訪問HTTPS://xxx的網站,當你在閱讀器地址欄輸出支持HTTPS協議的URL地址後,服務器前往的數據會顯示在頁面上。關於不理解HTTPS協議任務原理的小同伴能夠覺得這個進程很復雜:發送懇求-服務器呼應懇求-後果前往並顯示。但關於HTTPS而言,在整個發送懇求前往數據進程中還觸及到通訊單方證書驗證、數據加密、數據完好性校驗等。

上面以登錄qq郵箱為例,經過Wireshark抓包可以看到如下圖:

在閱讀器與服務器停止Application Data傳輸之前,還閱歷了Client Hello-Server Hello-Client Key Exchange-Change Cipher Spec等進程。而這些進程正是TLS/SSL提供的服務所決議的:

認證服務器身份,確保數據發送到正確的服務器; 加密數據以避免數據中途被竊取; 維護數據的完好性,確保數據在傳輸進程中不被改動。上述單向驗證的完好握手進程,總結如下:

客戶端發起懇求,以明文傳輸懇求信息,包括版本信息,加密套件候選列表,緊縮算法候選列表,隨機數random_C,擴展字段等信息。

第二階段:ServerHello-ServerHelloDone如上圖可以看出這個階段包括4個進程( 有的服務器是單條發送,有的是兼並一同發送)。服務端前往協商的信息後果,包括選擇運用的協議版本,選擇的加密套件,選擇的緊縮算法、隨機數random_S等,其中隨機數用於後續的密鑰協商。服務器也會配置並前往對應的證書鏈Certificate,用於身份驗證與密鑰交流。然後會發送ServerHelloDone信息用於告訴服務器信息發送完畢。

第三階段:證書校驗在上圖中的5-6之間,客戶端這邊還需求對服務器前往的證書停止校驗。只要證書驗證經過後,才干停止後續的通訊。(詳細剖析可參看後續的證書驗證進程)

第四階段:ClientKeyExchange-Finished服務器前往的證書驗證合法後, 客戶端計算發生隨機數字Pre-master,並用server證書中公鑰加密,發送給服務器。同時客戶端會依據已有的三個隨機數依據相應的生成協商密鑰。客戶端會告訴服務器後續的通訊都采用協商的通訊密鑰和加密算法停止加密通訊。然後客戶端發送Finished音訊用於告訴客戶端信息發送完畢。

第五階段:服務器端生成協商密鑰服務器也會依據已有的三個隨機數運用相應的算法生成協商密鑰,會告訴客戶端後續的通訊都采用協商的通訊密鑰和加密算法停止加密通訊。然後發送Finished音訊用於告訴服務器信息發送完畢。

第六階段:握手完畢在握手階段完畢後,客戶端和服務器數據傳輸開端運用協商密鑰停止加密通訊。

總結復雜來說,HTTPS懇求整個進程次要分為兩局部。一是握手進程:用於客戶端和服務器驗證單方身份,協商後續數據傳輸時運用到的密鑰等。二是數據傳輸進程:身份驗證經過並協商好密鑰後,通訊單方運用協商好的密鑰加密數據並停止通訊。在握手進程協商密鑰時,運用的是非對稱密鑰交流算法, 密鑰交流算法自身十分復雜,密鑰交流進程觸及到隨機數生成,模指數運算,空白補齊,加密,簽名等操作。在數據傳輸進程中,客戶端和服務器端運用協商好的密鑰停止對稱加密解密。

二、證書PKI (Public Key Infrastructure),地下密鑰根底設備。它是一個規范,在這個規范之下開展出的為了完成平安根底服務目的的技術統稱為PKI。 威望的第三方機構CA(認證中心)是PKI的中心, CA擔任核實公鑰的擁有者的信息,並頒發認證”證書”,同時可以為運用者提供證書驗證服務。 x.509是PKI中最重要的規范,它定義了公鑰證書的根本構造。

證書請求進程證書請求者向頒發證書的可信第三方CA提交請求證書相關信息,包括:請求者域名、請求者生成的公鑰(私鑰自己保管)及證書懇求文件.cer等

CA經過線上、線上等多種手腕驗證證書請求者提供的信息合法和真實性。

當證書請求者提供的信息審核經過後,CA向證書請求者頒發證書,證書內容包括明文信息和簽名信息。其中明文信息包括證書頒發機構、證書無效期、域名、請求者相關信息及請求者公鑰等,簽名信息是運用CA私鑰停止加密的明文信息。當證書請求者獲取到證書後,可以經過裝置的CA證書中的公鑰對簽名信息停止解密並與明文信息停止比照來驗證簽名的完好性。

證書驗證進程 驗證證書自身的合法性(驗證簽名完好性,驗證證書無效期等) 驗證證書頒發者的合法性(查找頒發者的證書並反省其合法性,這個進程是遞歸的)證書驗證的遞歸進程最終會成功終止,而成功終止的條件是:證書驗證進程中遇到了錨點證書,錨點證書通常指:嵌入到操作零碎中的根證書(威望證書頒發機構頒發的自簽名證書)。

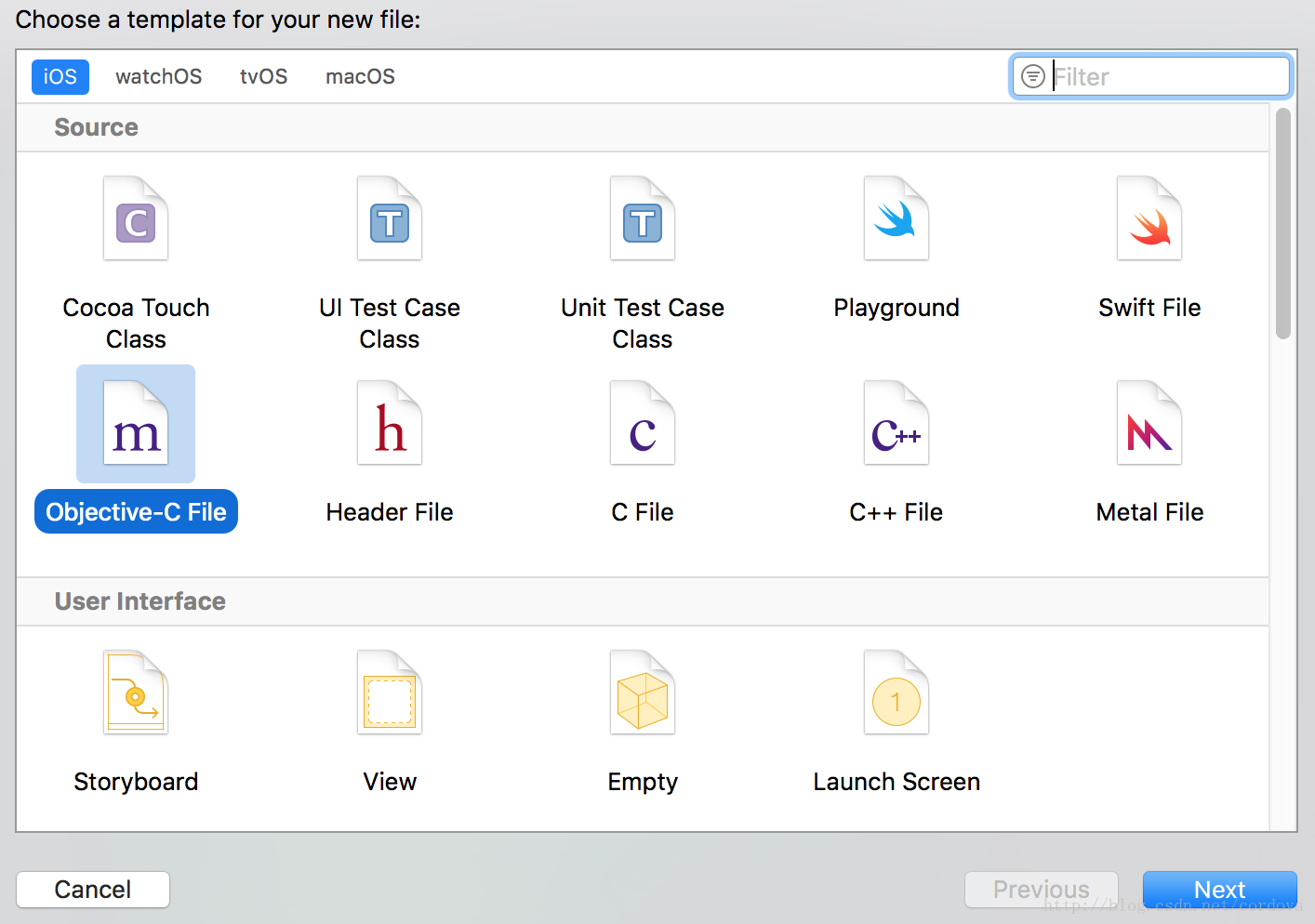

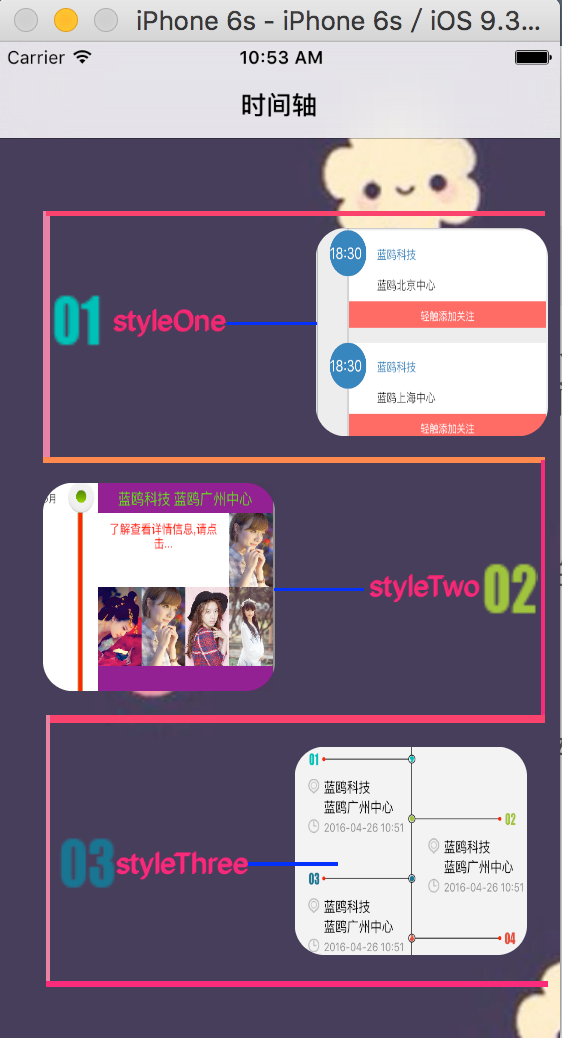

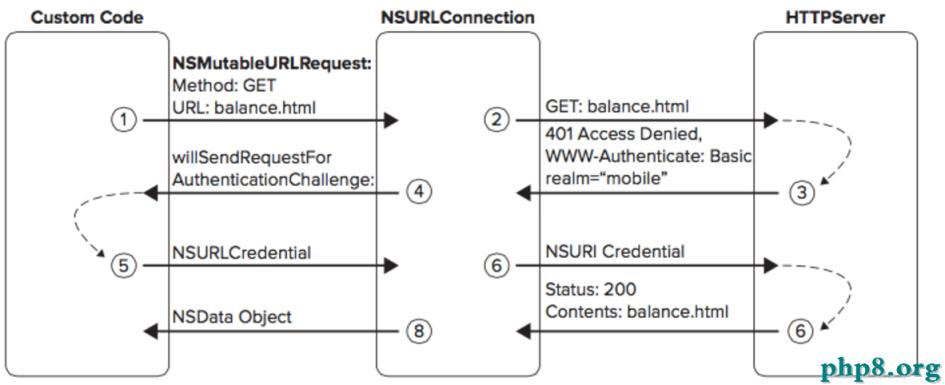

證書驗證失敗的緣由 無法找到證書的頒發者 證書過時 驗證進程中遇到了自簽名證書,但該證書不是錨點證書。 無法找到錨點證書(即在證書鏈的頂端沒有找到合法的根證書) 訪問的server的dns地址和證書中的地址不同 三、iOS完成支持HTTPS在OC中當運用NSURLConnection或NSURLSession樹立URL並向服務器發送https懇求獲取資源時,服務器會運用HTTP形態碼401停止呼應(即訪問回絕)。此時NSURLConnection或NSURLSession會接納到服務器需求受權的呼應,當客戶端受權經過後,才干持續從服務器獲取數據。如下圖所示:

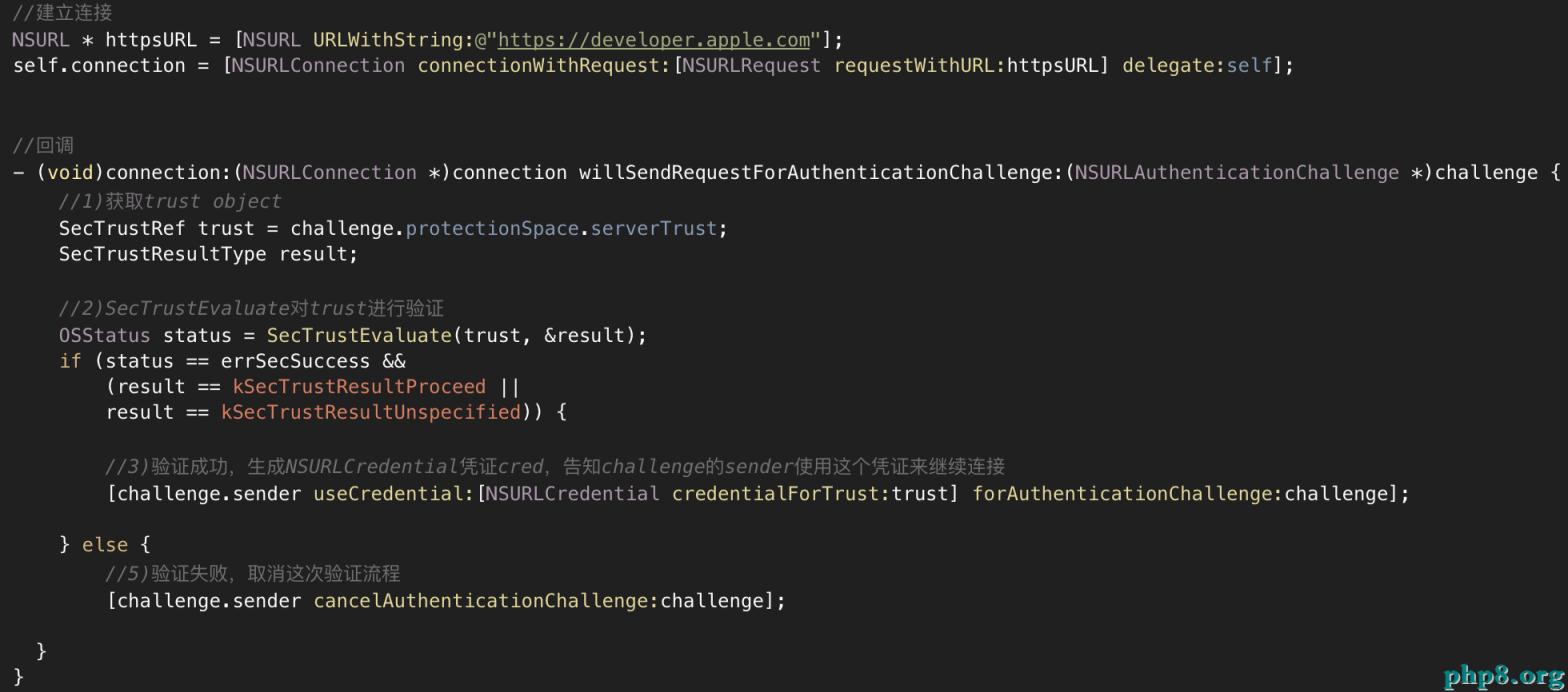

在接納到服務器前往的形態碼為401的呼應後,關於NSURLSession而言,需求代理對象完成URLSession:task:didReceiveChallenge:completionHandler:辦法。關於NSURLConnection而言,需求代理對象完成connection:willSendRequestForAuthenticationChallenge: 辦法(OS X v10.7和iOS5及以上),關於晚期的版本代理對象需求完成代理對象要完成connection:canAuthenticateAgainstProtectionSpace:和connection:didReceiveAuthenticationChallenge:辦法。代碼如下(參考文檔):

當客戶端發送https懇求後,服務器會前往需求受權的相關信息,然後connection:willSendRequestForAuthenticationChallenge:辦法被調用。客戶端依據前往的challenge信息,首先獲取需求驗證的信任對象trust,然後調用SecTrustEvaLuate辦法是用零碎默許的驗證方式對信任對象停止驗證,當驗證經過時,運用該信任對象trust生成證書憑證,然後self.connection運用該憑證持續銜接。如下詳解:

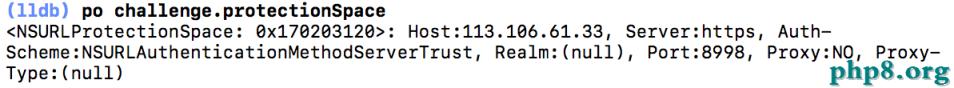

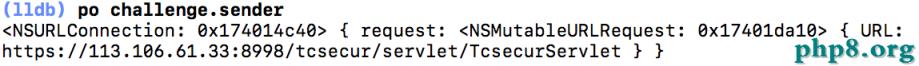

NSURLAuthenticationChallenge包括如下信息: error :最後一次受權失敗的錯誤信息 failureResponse :最後一次受權失敗的錯誤信息 previousFailureCount :受權失敗的次數 proposedCredential :建議運用的證書 protectionSpace :NSURLProtectionSpace對象,代表了服務器上的一塊需求受權信息的區域。包括了服務器地址、端口等信息。在此指的是challenge.protectionSpace。其中Auth-scheme指protectionSpace所支持的驗證辦法,NSURLAuthenticationMethodServerTrust指對protectionSpace執行證書驗證。 sender:發送者,在此指的是self.connection

sender:發送者,在此指的是self.connection  SecTrustRef

SecTrustRef

表示需求驗證的信任對象(Trust Object),在此指的是challenge.protectionSpace.serverTrust。包括待驗證的證書和支持的驗證辦法等。

SecTrustResultType表示驗證後果。其中 kSecTrustResultProceed表示serverTrust驗證成功,且該驗證失掉了用戶認可(例如在彈出的能否信任的alert框中選擇always trust)。 kSecTrustResultUnspecified表示 serverTrust驗證成功,此證書也被暗中信任了,但是用戶並沒有顯示地決議信任該證書。 兩者取其一就可以以為對serverTrust驗證成功。

SecTrustEvaLuate函數外部遞歸地從葉節點證書到根證書驗證。運用零碎默許的驗證方式驗證Trust Object,依據上述證書鏈的驗證可知,零碎會依據Trust Object的驗證戰略,一級一級往上,驗證證書鏈上每一級證書無效性。

NSURLCredential表示身份驗證證書。URL Lodaing支持3品種型證書:password-based user credentials, certificate-based user credentials, 和certificate-based server credentials(需求驗證服務器身份時運用)。因而NSURLCredential可以表示由用戶名/密碼組合、客戶端證書及服務器信任創立的認證信息,合適大局部的認證懇求。關於NSURLCredential也存在三種耐久化機制:

NSURLCredentialPersistenceNone :要求 URL 載入零碎 “在用完相應的認證信息後立即丟棄”。 NSURLCredentialPersistenceForSession :要求 URL 載入零碎 “在使用終止時,丟棄相應的 credential ”。 NSURLCredentialPersistencePermanent :要求 URL 載入零碎 “將相應的認證信息存入鑰匙串(keychain),以便其他使用也能運用。關於曾經驗證經過的信任對象,客戶端也可以不提供證書憑證。

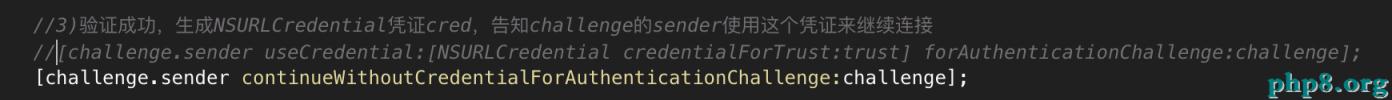

關於NSURLSession,傳遞如下之一的值給completion handler回調:NSURLSessionAuthChallengePerformDefaultHandling處置懇求,就仿佛代理沒有提供一個代理辦法來處置認證懇求 NSURLSessionAuthChallengeRejectProtectionSpace拒接認證懇求。基於服務器呼應的認證類型,URL加載類能夠會屢次調用代理辦法。 關於 NSURLConnection 和 NSURLDownload,在[challenge sender] 上調用continueWithoutCredentialsForAuthenticationChallenge:辦法。不提供證書的話,能夠會招致銜接失敗,調用connectionDidFailWithError:辦法 ,或許會前往一個不需求驗證身份的替代的URL。 如下代碼:

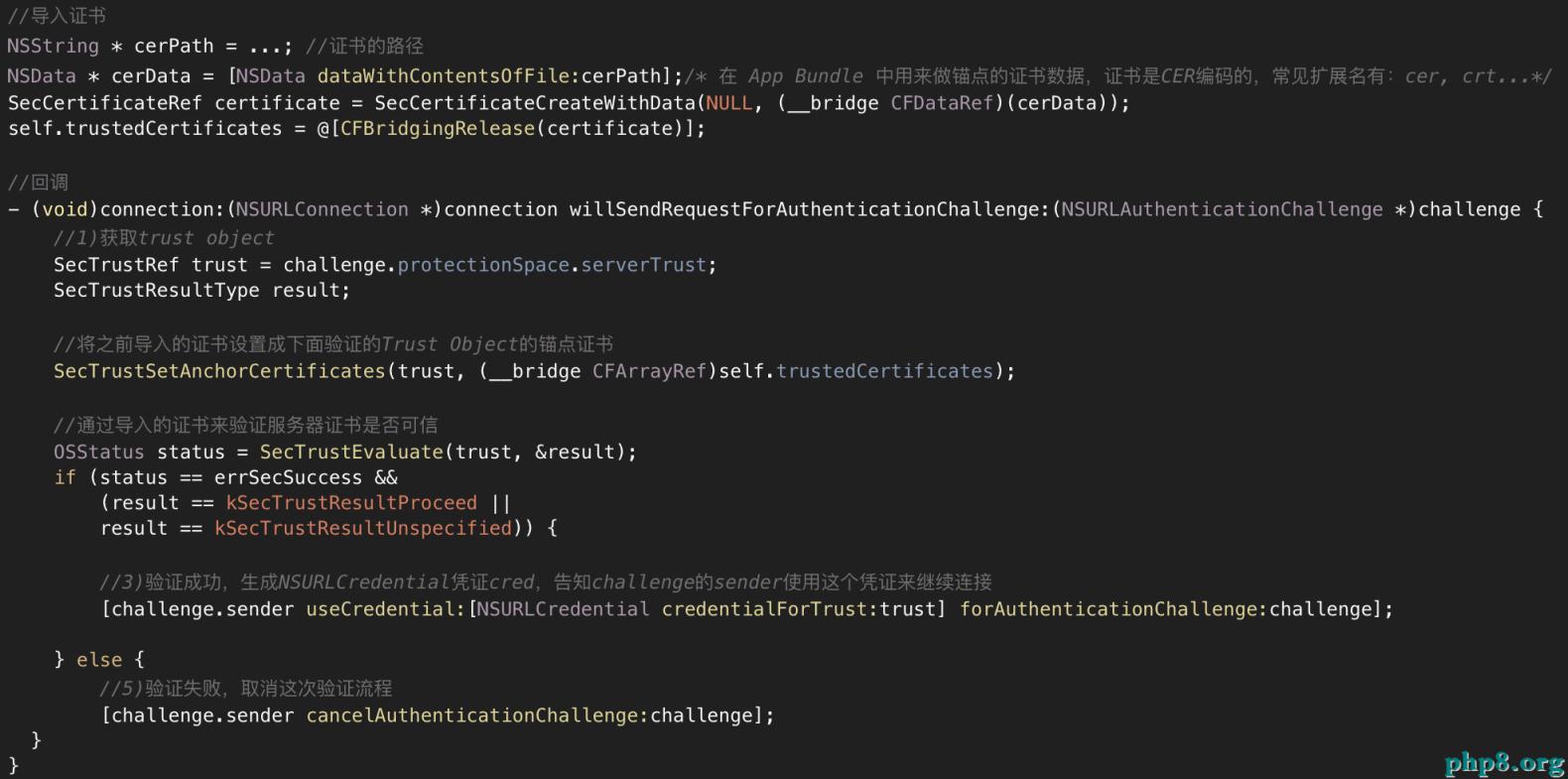

關於非自簽名的證書,即便服務器前往的證書是信任的CA頒發的,而為了確定前往的證書正是客戶端需求的證書,這需求本地導入證書,並將證書設置成需求參與驗證的錨點證書,再調用SecTrustEvaLuate經過本地導入的證書來驗證服務器證書能否是可信的。假如服務器證書是這個錨點證書對應CA或許子CA頒發的,或服務器證書自身就是這個錨點證書,則證書信任經過。如下代碼(參考文檔):

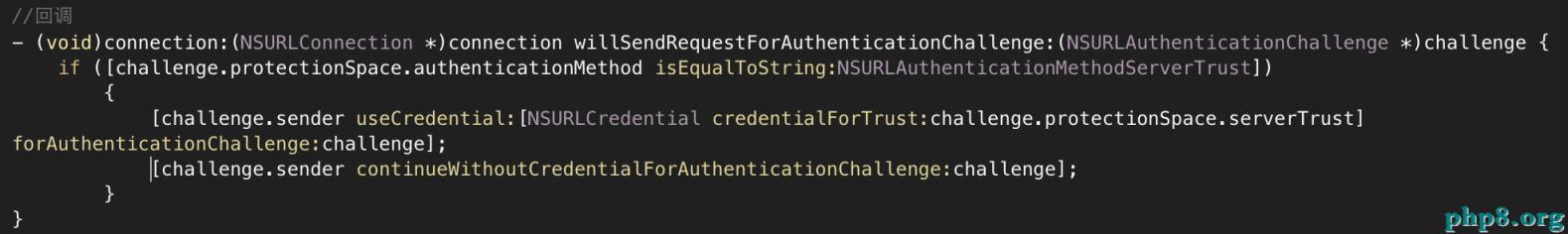

關於自簽名證書,這樣Trust Object中的服務器證書是不可信任的CA頒發的,直接運用SecTrustEvaluate驗證是不會成功的。可以采取下述復雜代碼繞過HTTPS的驗證:

上述代碼普通用於當服務器運用自簽名證書時,為了方便測試,客戶端可以經過該辦法信任一切自簽名證書。

綜上對非自建和自建證書驗證進程的剖析,可以總結如下:

獲取需求驗證的信任對象(Trust Object)。關於NSURLConnection來說,是從delegate辦法-connection: willSendRequestForAuthenticationChallenge:回調回來的參數challenge中獲取(challenge.protectionSpace.serverTrust) 。 運用零碎默許驗證方式驗證Trust Object。SecTrustEvaluate會依據Trust Object的驗證戰略,一級一級往上,驗證證書鏈上每一級數字簽名的無效性,從而評價證書的無效性。 如第二步驗證經過了,普通的平安要求下,就可以直接驗證經過,進入到下一步:運用Trust Object生成一份憑證([NSURLCredential credentialForTrust:serverTrust]),傳入challenge的sender中([challenge.sender useCredential:cred forAuthenticationChallenge:challenge])處置,樹立銜接。 假設有更強的平安要求,可以持續對Trust Object停止更嚴厲的驗證。常用的方式是在本地導入證書,驗證Trust Object與導入的證書能否婚配。 假設驗證失敗,取消此次Challenge-Response Authentication驗證流程,回絕銜接懇求。 假設是自建證書的,則不運用第二步零碎默許的驗證方式,由於自建證書的根CA的數字簽名未在操作零碎的信任列表中。

參考文檔:

Overriding TLS Chain Validation Correctly

Making HTTP and HTTPS Request

HTTPS Server Trust Evaluation

NSURLConnection -HTTPS Server Trust Evaluation

Glossary-HTTPS Server Trust Evaluation

更多精彩內容歡送關注騰訊 Bugly的微信大眾賬號:

騰訊 Bugly是一款專為挪動開發者打造的質量監控工具,協助開發者疾速,便捷的定位線上使用解體的狀況以及處理方案。智能兼並功用協助開發同窗把每天上報的數千條 Crash 依據根因兼並分類,每日日報會列出影響用戶數最多的解體,精准定位功用協助開發同窗定位到出問題的代碼行,實時上報可以在發布後疾速的理解使用的質量狀況,適配最新的 iOS, Android 官方操作零碎,鵝廠的工程師都在運用,快來參加我們吧!

【【騰訊Bugly干貨分享】iOS 中 HTTPS 證書驗證淺析】的相關資料介紹到這裡,希望對您有所幫助! 提示:不會對讀者因本文所帶來的任何損失負責。如果您支持就請把本站添加至收藏夾哦!

- 上一頁:Development cannot be enabled while your device is locked.

- 下一頁:iOS整合Unity項目參加SceneKit報錯Undefined symbols for architecture arm64: _OBJC_CLASS_$_SCNLight

- ios10騰訊手機管家防騷擾打不開怎麼辦?ios10手機管家打開轉圈?[多圖]

- 為中國用戶量身打造:iOS10采用騰訊騷擾電話過濾技術

- 蘋果iOS10正式版發布,首次加入騰訊手機管家騷擾電話攔截功能

- 騰訊手機管家/360/百度手機衛士,iOS10騷擾電話攔截應用你選誰?

- iOS10騷擾識別攔截哪家強?騰訊/360/百度/觸寶四家功能橫向對比

- 騰訊發布QQ鬧鐘iPhone版:手機鬧鐘軟件也不放過

- 騰訊微博更新2.4.0 iphone測試版:一種生活一種態度

- 騰訊旗下的iPhone應用大盤點

- 應用:對講時代來臨 騰訊微信iPhone版全新體驗

- 騰訊iOS平台產品設計軟件 UIDesigner 2.5發布

- iPhone版騰訊手機管家怎麼設置/修改圖片加密密碼?

- 騰訊游戲蘋果iPhone充值不成功最新處理方法

- 騰訊微博如何發美圖私語

- iOS9越獄去除騰訊/愛奇藝視頻廣告教程

- 蘋果iPhone設置騰訊紅包鬧鐘的方法