iOS 9.3.5更新背後有個像諜戰一樣的故事

阿聯酋知名民權活動家艾哈邁德·曼蘇爾的iPhone 6收到一條短信,稱有“阿聯酋監獄虐囚的新秘密”。

如果他點下鏈接,這部iPhone便會被遠程控制,發件人將能看到裡面的所有短信、郵件、通話記錄,並且可以追蹤到屏幕上的每一次點擊,甚至,他們可以監聽手機周遭的聲音,而曼蘇爾的iPhone屏幕上什麼都看不出來。

控制這部手機的,是以希臘神話中的“天馬”(Pegasus)命名的黑客工具。

盡管整件事聽上去和《諜影重重5》裡中情局發起的遠程攻擊類似,但這不是好萊塢編劇構想的電影情節,而是已經發生的事情。

本周五,蘋果發出iOS 9.3.5系統更新,唯一目的便是為了防御“天馬”的攻擊。

類似電影情節的攻擊

根據蘋果公司的公告,iOS 9.3.5修復了三個由公民實驗室Citizen Lab和Lookout提交的安全威脅。前者是多倫多大學國際關系學院下屬的技術實驗室,後者是一家位於舊金山的移動安全公司,曾光過多個手機漏洞。

在蘋果發布升級補丁後,Lookout官方博客刊文介紹了“天馬”對iPhone的攻擊能力。

非常可怕。可怕之處在於,“天馬”利用這組漏洞的攻擊不僅效果驚人而且悄無聲息。

用戶只要點擊了特定鏈接,“天馬”可以完全不留痕跡地裝進用戶的iPhone。鏈接來源沒什麼要求,可以是短信、郵件也可以是社交應用,只要打開它就會安裝“天馬”。

“天馬”可以將iPhone中所有未經加密的資料上傳到指定服務器、並且還可以記錄屏幕點擊,這樣一來就算加密的信息也能拿到了——只要加密就需要輸入密碼,拿到密碼就有一切。

更誇張的是,“天馬”可以靜默啟用 iPhone 的攝像頭、麥克風監視主人活動。

除了什麼都能干以外,“天馬”在反追蹤方面也頗下功夫,在4G聯網時它會放慢數據傳輸速度以避免過快消耗電力或流量。當手機連接Wi-Fi的時候則會加快數據偷取,讓用戶更難以察覺。

蘋果8月中旬從Lookout和“公民實驗室”收到了關於這一組漏洞的報告,在本周五推出安全補丁。

攻擊敗露是因為一個人權活動家的警覺

根據《紐約時報》的報道,阿聯酋人權活動家艾哈邁德·曼蘇爾(Ahmed Mansoor)的iPhone 6在8月10日的時候,收到了攻擊短信。

曼蘇爾是“阿聯酋五傑”(UAE Five)之一,曾因呼吁民主化改革在 2011 年入獄。作為一個工程師背景的異見人士,曼蘇爾收到陌生人發來的短信後沒有點鏈接,而是轉給了“公民實驗室”。

隨後“公民實驗室”和合作伙伴Lookout 一路挖掘到了“天馬”的起源。

阿聯酋人權活動家艾哈邁德·曼蘇爾

和電影裡經常出現的黑客工具不同,“天馬”不是什麼天才少年黑客的作品,而是來自以色列科技公司NSO Group Technologies。這套系統此前曾被曝光,但當時它所攻擊的對象只是黑莓以及部分Android手機,不包括iPhone。

NSO開發出“天馬”後,以平均25000美元攻擊一個目標的價格向政府機構兜售。根據巴拿馬地方報紙La Prensa去年調查政府非法監控丑聞時獲得的信息,NSO以800萬美元的價格打包出售了針對300台設備的攻擊。

但NSO公司聲明稱,曼蘇爾手機被監控的情況公司並不知情。NSO辯解說,他們的產品銷售透明且合法,主要的目的適用於政府打擊恐怖主義犯罪,間諜軟件他們只賣給認可的政府組織。但NSO也說,至於軟件賣出了具體要干什麼,NSO只是要求和建議,但並不負責。

2013年,NSO聯合創始人Omri Lavie在接受《美國國防新聞周刊》的采訪時稱,他們能完全不被察覺地進入被監視對象的生活,不留痕跡。如今看來,所言非虛。

最安全的系統也不可能保證絕對安全

這次被攻破的iOS實際上幾乎是普通消費者能買到的最安全的智能手機。

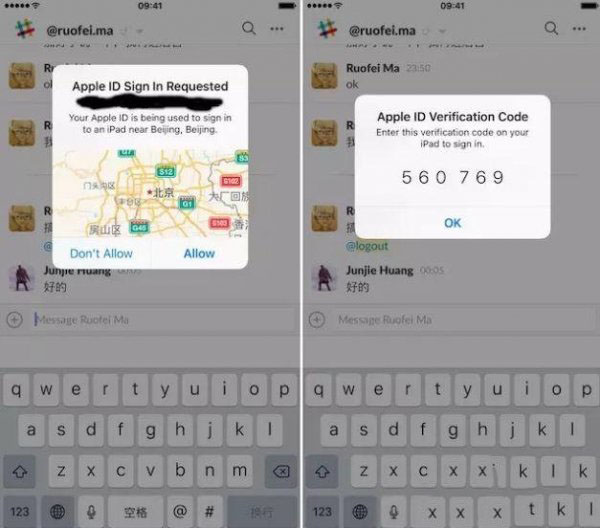

蘋果除了互聯網產品上常見的兩步驗證,還在旗下產品上啟用了two-factor雙重設備驗證,引入硬件加密。

當你在其它地方登陸Apple賬戶的時候,雙重設備驗證會往你指定的硬件產品上發送驗證碼才能繼續登陸。相比通過傳統的兩步驗證,雙重設備驗證更加安全。

蘋果雙重設備驗證,比互聯網服務常用的兩步驗證更加安全

庫克年初在用戶隱私問題上公開反抗美國政府之後,進一步推進了全線產品的加密。

但此次被暴露出的iOS漏洞比美國政府“公開”希望獲得的後門還要嚴重得多。

這是數字安全的現實,即便是業內最有錢的公司全力以赴,也不可能保證絕對安全。總是有人發現漏洞、公司再去補上。

這也是為什麼美國主要科技公司在不留後門的事上為何如此步調一致——連想堵都堵不上,更別提刻意給人留一扇門了。

此次iOS的高危漏洞,如果曼蘇爾欠一點警覺,或者攻擊者准備得再周密一些,可能還會繼續存在一段時間。

而用戶更多的Android平台的漏洞就更多了,8月份就有兩個非常大的:Android使用的Linux 3.6內核的一個漏洞可以讓黑客通過網頁訪問嗅探用戶的賬號和密碼,80%的Android設備中招,另一個漏洞是高通芯片帶來的,9億使用高通芯片的Android設備面臨被黑客靜默植入高權限木馬的危險,而且修復補丁何時實裝也遙遙無期。

不是名人你也不安全

關於數字安全一個常見的論調是,“我又不反動,有什麼好怕的”。

的確,“天馬”太貴了,不是重點目標,大概不會有人花十幾萬來獲取你手機上的信息,如果你還擔心,可以用這個應用查一下。

但沒人知道下一個系統漏洞會被什麼人發現,下一個互聯網公司的服務器會被什麼人攻破。

不是每個黑客都像NSO公司有能力把武器高價賣給政府。要是下一個高危漏洞被一個急著換錢的黑客找到,可能就會變成一個大批量攻擊的工具。

被人看短信、丟一個社交網絡的密碼或者郵箱密碼,聽上去可能不是特別大的事。但通過這些信息,攻擊者有可能獲得你的身份證號碼、人際關系、出行計劃,並將它們賣給詐騙者。

極少有人會相信中獎打10萬過去的隨機詐騙短信。但當騙子知道足夠多的信息,而你又恰好在壓力很大的時候,被騙的可能性就會大大增加。

比如“網購訂單支付出現問題”、“你乘坐的航班被取消,請聯絡 xxx”的詐騙短信都屢屢成功。

這麼做你的信息會安全一點

不要為省幾塊錢越獄。

收到提示後,及時升級操作系統。廠商的安全人員再努力也架不住你不升級系統。

不回復任何類似驗證碼的信息,有用戶被人利用驗證碼的回復攻破了手機號碼,偷走了所有存款。

不要使用相同的密碼。近期Dropbox重置了一大批用戶的密碼,這些用戶是2012年以後就沒改過密碼的人群,Dropbox認為他們的賬號有被撞庫侵入的風險。

至少保住最關鍵的賬號。很少有人能記得幾十個復雜密碼,你可以給特別不重要的服務都用相同的簡單密碼。但確保最關鍵的賬號,比如支付寶、微信、Gmail、蘋果賬號用上不同的密碼。

用1Password之類不上傳到服務器的工具管理多密碼,或者使用一種黑客永遠也沒法攻破的工具——拿筆寫在本子上。

使用兩步驗證或者授權驗證登陸。盡管通過短信的兩步驗證也有被攻破的風險,但有它遠比沒有安全。使用蘋果設備的要開啟two-factor雙重驗證。

付款盡可能使用跳轉到支付寶和微信的應用支付、少填銀行卡號。今年一月,凱悅酒店集團的系統被黑客攻破,數百萬客戶的信用卡卡號和CVV碼洩露——足以制卡盜刷,不需要支付密碼。

海淘或為海外互聯網服務付費的時候,盡量用Paypal、Stripe、亞馬遜之類的渠道支付,減少信用卡信息洩露的可能。

對於不常用的海外互聯網服務,可以考慮買充值卡消費——同樣是為了減少信用卡信息洩露。

注冊互聯網服務的時候盡量用郵箱,而不是更方便的手機號登錄。當手機號和其它個人信息一同洩露,有可能幫助詐騙者編出更好的故事。大多數公司的短信驗證都調用第三方服務,即便你相信自己注冊的服務品牌,也沒理由相信提供短信驗證的公司。

如果實在不想用郵箱注冊,微信也能提高安全性,它的登陸系統只授權名字和頭像,對方能獲得的信息比較少。

總之,填個人信息的時候不要那麼實誠。在非絕對必要的情況外,少填真實個人信息,信息越多越容易被社會工程學利用。